Datensicherheit

Damit der Spaß beim Thema Sicherheit nicht endet und Sie sich auf Ihr Business konzentrieren können, bieten wir mit dem doubleSlash Business Filemanager ein umfängliches Sicherheitskonzept.

Sicherer Datenaustausch

Bequem Dateien mit Kolleginnen und Kollegen, Partnerunternehmen und Kunden austauschen, aber sicher. Der doubleSlash Business Filemanager arbeitet dabei im Verborgenen wie eine Schleuse und stellt sicher, dass keine Trittbrettfahrer in Form von Schadsoftware (z. B. Viren) hindurch gelangen. So wird gewährleistet, dass z.B. Ihre Firewalls nicht ausgehebelt werden.

- Schutz vor Schadsoftware durch Virenprüfung

- Verschlüsselte Übertragung

- Befristung von sicheren öffentlichen Links (optional)

- Passwortschutz für sichere öffentliche Links (optional)

- Ende-2-Ende-Verschlüsselung für Datenräume (optional)

Compliance

Der doubleSlash Business Filemanager unterstützt bei der Umsetzung von Unternehmensrichtlinien:

- Zentrale Benutzerverwaltung (LDAP/AD oder Microsoft Entra ID): Verwendung zentraler Zugangsdaten (Benutzername/Passwort), zentrales Sperren von Benutzern, etc.

- 2-Faktor-Authentifizierung mittels Microsoft Entra ID

- Zentraler Virenschutz

- Befristung von Benutzerkonten

- Flexibles Betriebsmodell (SaaS oder On-Premises)

- Im Fall SaaS:

- deutsches Rechenzentrum eines deutschen Anbieters

- ISO 27001 zertifiziert

Gesetzliche Vorgaben

Der doubleSlash Business Filemanager ist DSGVO-Konform (EU-DSGVO / GDPR). Zusätzlich verfolgen wir die Gesetzesänderungen und berücksichtigen diese bei der Weiterentwicklung des Produktes.

Unter anderem durch:

- Zeitliche Befristung

- privacy by Design

- Angemessenes Schutzniveau

- Vertraulichkeit & Integrität

- Transparenz

Ihr Vorteil: Rechtssicherheit.

Sicherer Betrieb

Sie entscheiden, ob Sie den Business Filemanager selbst betreiben wollen (On-Premises) oder durch uns betreiben lassen wollen (SaaS).

- Der SaaS-Betrieb erfolgt in einem deutschen Rechenzentrum (RZ) eines deutschen Anbieters.

- Sie erhalten eine eigene (dedizierte) Business Filemanager-Installation (kein Multi-Mandantenbetrieb, wie bei Public-Cloud-Angeboten).

- ISO 27001-Zertifizierung

- Rechtssicherheit (DSGVO / Abschluss eines Vertrages zur Auftragsdatenverarbeitung, ADV)

- Gerne unterstützen wir Sie im sicheren On-Premises Betrieb und bieten Ihnen einen Security Assessment an.

Was verstehen wir unter Sicherheit?

Unter Sicherheit verstehen wir angemessene Maßnahmen zur Adressierung von Sicherheitsrisiken.

Sicherheitsziele (Schutzziele)

Vertraulichkeit (confidentiality)

Integrität (integrity)

Verfügbarkeit (availability)

Zurechenbarkeit (accountability)

Sicherheitsrisiken

Schadsoftware (Viren, Trojaner, etc.)

Veraltete Software und Standards

Veraltete Zugangsberechtigungen

Fehlende Rechtssicherheit

Dies sind nur einige der bestehenden Risiken. Gerne beraten wir Sie bzgl. Erkennung, Bewertung und Bekämpfung von Sicherheitsrisiken.

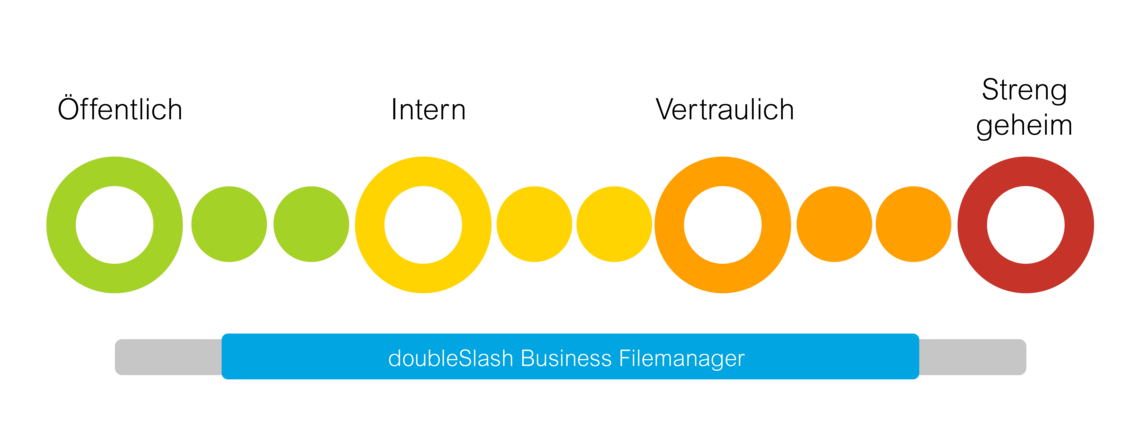

Das richtige Maß an Sicherheit

Ein zu lasch gehandhabter Umgang mit dem Schutz von Daten ist ein immenses Risiko. Umgekehrt können unüberlegte oder überzogene Anforderungen sogar kontraproduktiv für die Sicherheit sein oder Auswirkungen z.B. auf Akzeptanz und Kosten haben.

Ausgangsbasis ist hier die richtige Einstufung von Inhalten, denn nicht alle Inhalte sind gleich schützenswert.

Sollen Inhalte mit höherem Schutzbedarf im Business Filemanager verarbeitet und gespeichert werden, so kann dies durch folgende Funktionen gewährleistet werden:

- 2-Faktor-Authentifizierung mittels Microsoft Entra ID

- Ende-2-Ende-Verschlüsselung für Datenräume

Sicherheitsmerkmale des doubleSlash Business Filemanagers

Produkt

Identifizierung & Authentifizierung von Benutzenden

Authorisierung & Access Controll

Automation

Accounting / Auditing

Identity Federation / Provisioning

Schutz vor Schadsoftware wie z.B. Viren und Trojanern

Vertraulichkeit & Integrität

Transparenz

Privacy by Desgin/ Default

Datenraum Policies

Gesetzliche Vorgaben

Datenschutz (EU-DSGVO (GDPR))

Betrieb (bei SaaS)

Definiertes Vorgehensmodell für IT-Prozesse

Dedizierte Installation

Monitoring & Security Incident-Management

Verfügbarkeit

Schwachstellen-Management

Patch Management-Prozess

Informationssicherheitsmanagementsystem

Rechenzentren

Software-Entwicklung

Software Entwicklung

Software Qualitätssicherung