First Step: Sicherheitsbedarf ermitteln mit der Schutzbedarfsanalyse

Aber fangen wir am Anfang an, denn es geht zunächst nicht um Lösungen, sondern um die Fragen: Was für einen konkreten Bedarf haben Sie? Welche Sicherheitsanforderungen bestehen bei Ihnen? Hierzu dient eine Sicherheitsanalyse oder auch VIVA-Analyse genannt. VIVA steht für die Kernaspekte von Sicherheit:

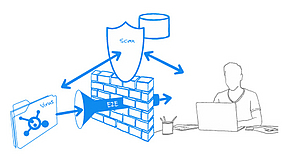

- Vertraulichkeit – Nur berechtigte Personen sollen Zugriff auf die Informationen erhalten.

- Integrität – Die Informationen sollen nicht unbemerkt ergänzt, verändert oder gekürzt werden können.

- Verfügbarkeit – Die Informationen sollen dann zur Verfügung stehen, wenn sie gebraucht werden.

- Authentizität – Es soll sichergestellt sein, dass eine Information auch aus der Quelle stammt, für die sie sich ausgibt.

Sicherheit bedeutet also weit mehr als der vertrauliche Umgang mit Informationen.

Die richtige Dosierung finden

Neben der Art des Sicherheitsbedarfes muss auch geklärt werden, wie hoch der Schutzbedarf ist. Eine Möglichkeit ist die Klassifizierung in die üblichen Kategorien:

- öffentlich

- intern (z.B. „normale“ Arbeitsunterlagen)

- vertraulich

- streng vertraulich

Unüberlegte oder überzogene Anforderungen können kontraproduktiv für die Sicherheit sein oder Auswirkungen z.B. auf Akzeptanz und Kosten haben. Ausgangsbasis ist hier die richtige Einstufung von Inhalten, denn nicht alle Inhalte sind gleich schützenswert.

Warum ist eine solche Unterteilung wichtig?